Ciberseguridad empresarial: balance de 2017

El año pasado, la expansión del WannaCry y las alarmas que se crearon a nivel mundial demostraron dos cosas. Una, la existencia de ataques globales se vuelve algo cada vez más habitual. La otra, que la ciberseguridad empresarial es algo que debe tomarse muy en serio. De hecho, el mercado de la ciberseguridad sigue creciendo. Se calcula que en España este apartado ha crecido a un ritmo del 7% en 2017.

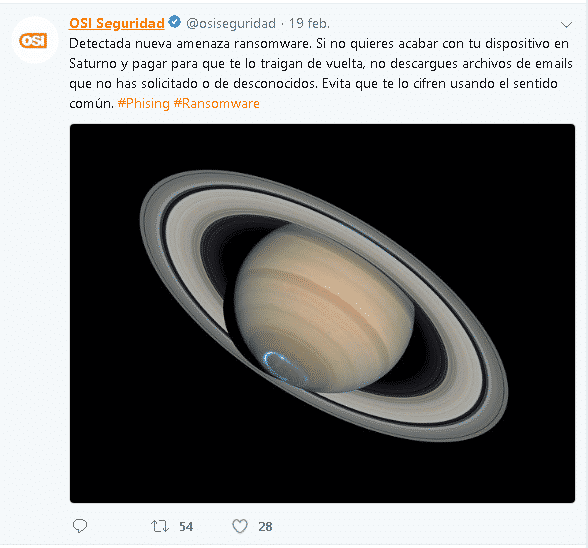

1- Expansión y proliferación de ransomware

WannaCry es un ransomware, software malicioso que al infectar nuestro equipo le da al ciberdelincuente la capacidad de bloquear el equipo y encriptar nuestros archivos. Normalmente a cambio de la posibilidad de acceder a los mismos suelen pedir un rescate.

El Cryptolocker en sus diversas versiones, también es un ransomware que ha causado estragos el año pasado.

Por tanto, la primera tendencia del 2017 no es tanto la aparición de los ransomware, como su expansión cada vez mayor y a nivel global.

2- Ataques DDOS basados en Botnets

Las botnets son grupos de ordenadores o dispositivos secuestrados que funcionan de manera automática y coordinada. Un ataque DDOS (Distributed Denial of Service) consiste en provocar el ataque a un solo ordenador o servidor desde muchos equipos de modo que se provoca el colapso del mismo. Los hackers pueden convertir ordenadores o dispositivos móviles en zombis al apoderarse de ellos para este tipo de ataques. Tu propio equipo es vulnerable a este tipo de operación, aunque ya te explicamos cómo detectarlo.

En 2017 se realizaron ataques DDOS o a webs de noticias como Al Yaseera, Le Monde y Figaro. También se paralizó la web de votaciones del Brexit o la de la Comisión Federal de Comunicaciones. En España, en medio de la agitación por el “procés” catalán, Anonymous bloqueó el acceso a la web del Tribunal Constitucional mediante este sistema.

3- Mercado del cibercrimen en la dark web

Otra gran tendencia ha sido la creación de un mercado del cibercrimen, basado en el anonimato de la dark web. Se denomina así al contenido público de la web que se aloja en darknets, que requiere de software específico, configuraciones o autorización para acceder él. En ella es posible comprar herramientas sofisticadas incluso como servicio. Por ejemplo ransomware as a service. Obviamente a través de la internet profunda (parte de internet no indexada en buscadores) se pueden realizar crímenes de mayor calado, como el tráfico de armas o de pornografía infantil.

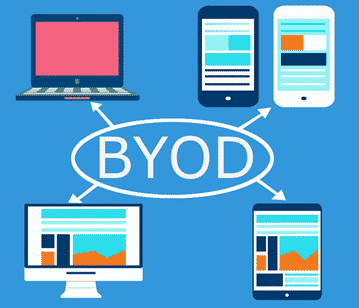

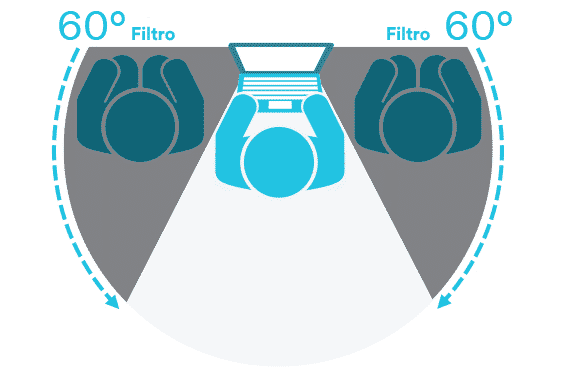

4- Vulnerabilidad de los endpoint

La multiplicación de los endpoint (punto de conexión donde se exponen los archivos HTML o páginas Active Server: Un PC, una Tablet o un terminal TPV) ha hecho que cada vez se haga más hincapié en ellos. Los dispositivos móviles son cada vez más objetivos de ataques. Según los proveedores de seguridad, la presencia de ransomware en dispositivos móviles se multiplicó por 3 la primera mitad del 2017.

También podemos considerar importante la presencia mayor de dispositivos IoT, cada vez más desprotegidos. Y esta tendencia va a seguir en 2018.

5- Preparación para el RGPD

Por supuesto, la implantación del RGPD (Reglamento General de Protección de Datos), aunque se implantará en 2018, ya estaba aprobado con mucha anterioridad. Si el 2016 fue el año de la ignorancia respecto a esta normativa, el 2017 se puede considerar el de la información y el 2018 será de la concienciación y aplicación.

Algunos cambios que promoverá el RGPD:

- Importancia de los sistemas de gestión y acreditación de consentimiento (que ahora debe ser activo y explícito)

- Sistemas de cifrado y anonimización de datos, otro elemento que va a tener ocupados a los desarrolladores.

- También, la normativa obliga al control del acceso a la información y a la prevención de la pérdida de datos en el perímetro de la empresa. De hecho, habrá obligación de informar en menos de 72 horas cuando se produzca una brecha de seguridad, tanto a la autoridad de protección de datos como a los afectados. Solo hay una excepción para esto, y es que la información perdida esté cifrada.

empleado el que trata al final con la información de la empresa y el que tiene que cumplir con esa política.

empleado el que trata al final con la información de la empresa y el que tiene que cumplir con esa política.