Ataques a Microsoft 365: ¿cómo proteger tus archivos?

Microsoft 365 tiene muchos usuarios repartidos por todo el mundo. Al ser una herramienta que ofrece Microsoft, es normal pensar que sus medidas de seguridad estarán siendo constantemente revisadas y que será muy difícil para los ciberdelincuentes acceder a los archivos que en ella se alojan. Pero lo cierto es que, en los últimos años, los ataques a Microsoft 365 han aumentado de manera exponencial, llevando a cabo en muchos casos un robo y secuestro de archivos que ha perjudicado a muchos de sus usuarios. Frente a este descubrimiento, es muy importante tener medidas de protección adicionales, como las que proporciona Extra Software, para no caer víctimas de estos ciberdelincuentes.

Artículo elaborado por Raquel Bolívar Soria.

Microsoft 365, una solución hasta ahora segura

El funcionamiento de Microsoft 365 se basa en una premisa sencilla: alojar tus archivos en la nube para reducir la posibilidad de perderlos debido a un fallo en los equipos físicos en los que normalmente se alojan estos datos.

Hasta hace poco, esta solución servía sin ningún tipo de problema para satisfacer las demandas de los clientes que optaban por ella: tanto entre particulares como empresas, el uso de Microsoft 365 está notablemente extendido debido a su gran utilidad.

Pero, conforme más usuarios va teniendo, más atractivo es este servicio para los ciberdelincuentes. Conociendo el inmenso valor que tienen grandes volúmenes de datos, era de esperar que estos criminales centraran su atención en llevar a cabo ataques a Microsoft 365 para realizar un robo de datos masivo y, en muchas ocasiones, pedir un rescate monetario por ellos.

Frente a estos ciberdelincuentes que atacan con mayor asiduidad con cada día que pasa, los archivos de los usuarios se han visto enormemente desprotegidos.

Cómo son los ataques a Microsoft 365

Los ciberatacantes suelen aprovecharse de una de las funciones de este servicio para lanzar sus ataques: el autoguardado de las copias de seguridad en la nube que se crean de los archivos.

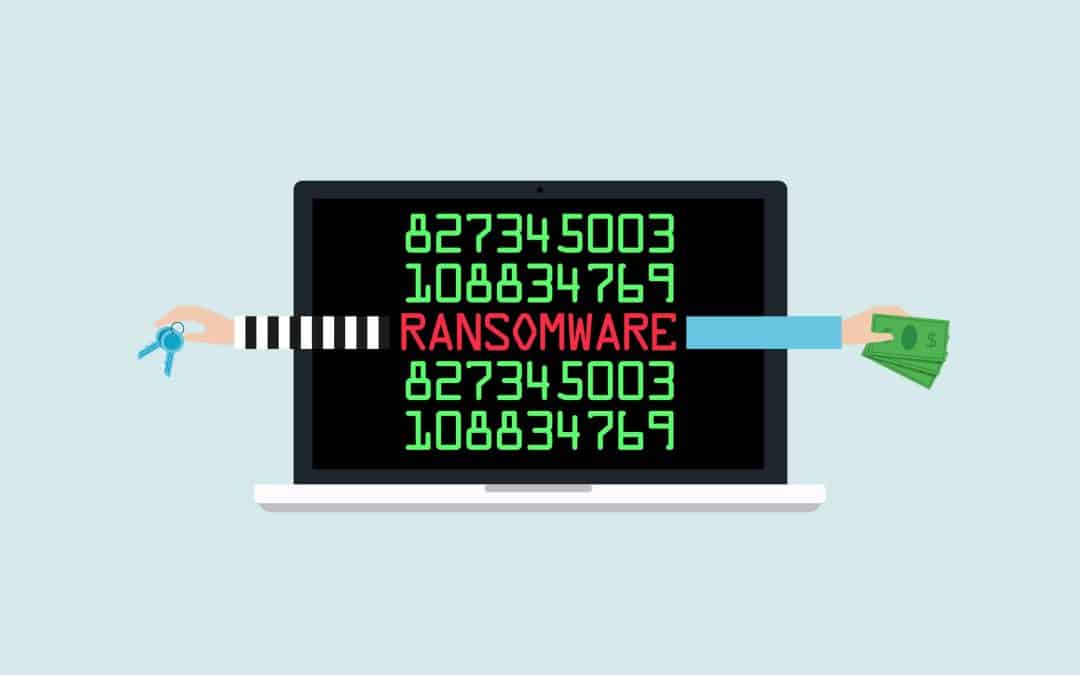

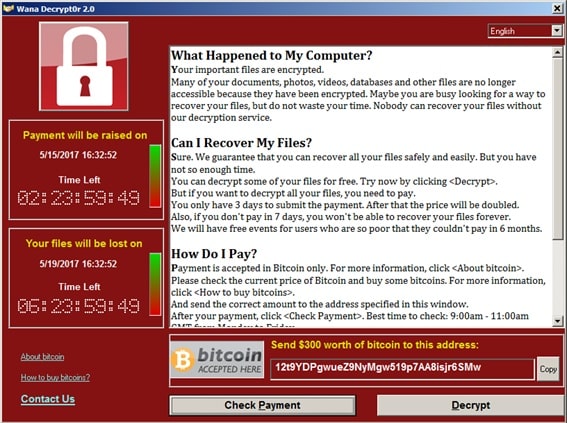

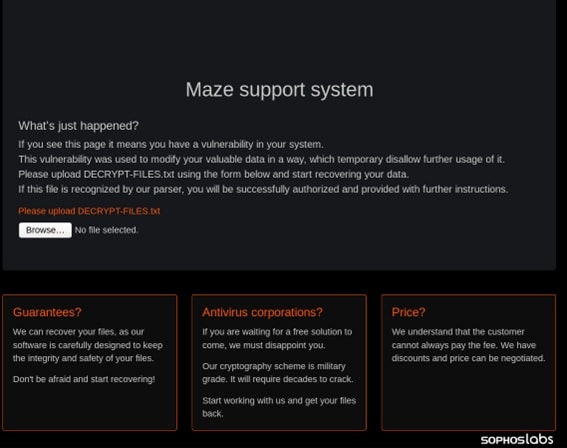

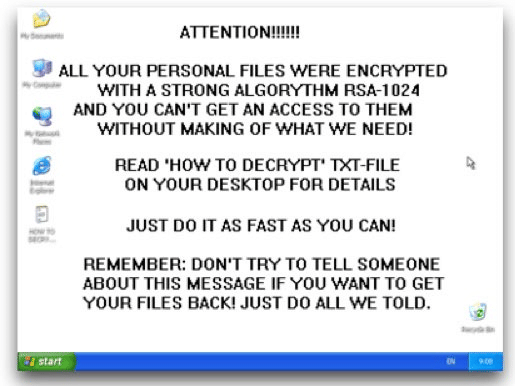

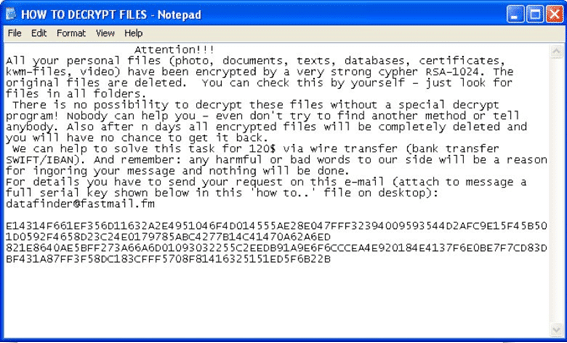

El objetivo principal de los ciberdelincuentes es encriptar cada una de las versiones que haya de los archivos en cuestión, dejándolos inaccesibles para sus propietarios a menos que paguen el rescate que les exigen por recuperarlos.

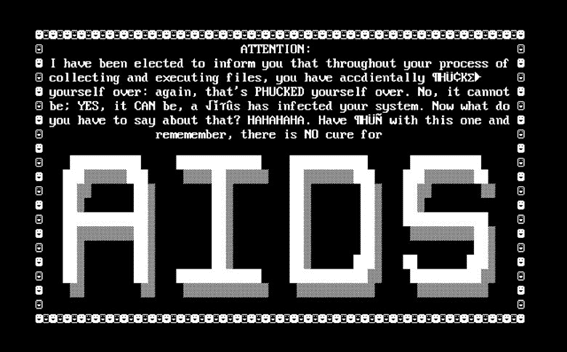

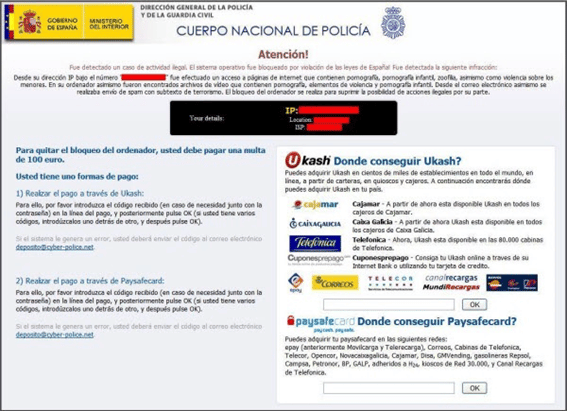

Esta forma de ataque y “secuestro” de archivos es conocida como ransomware, y en la mayoría de los casos, pone a las víctimas en la situación de pagar para recuperar sus archivos.

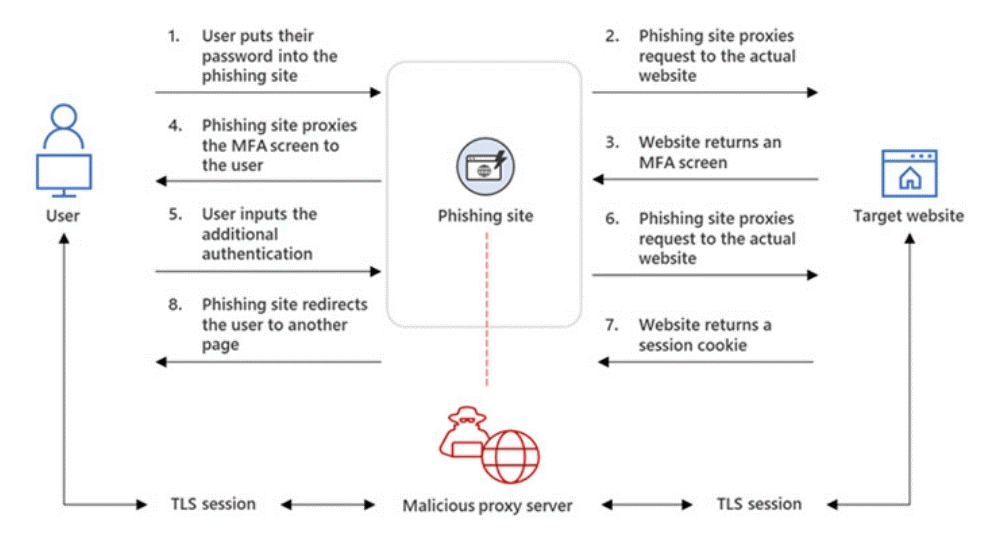

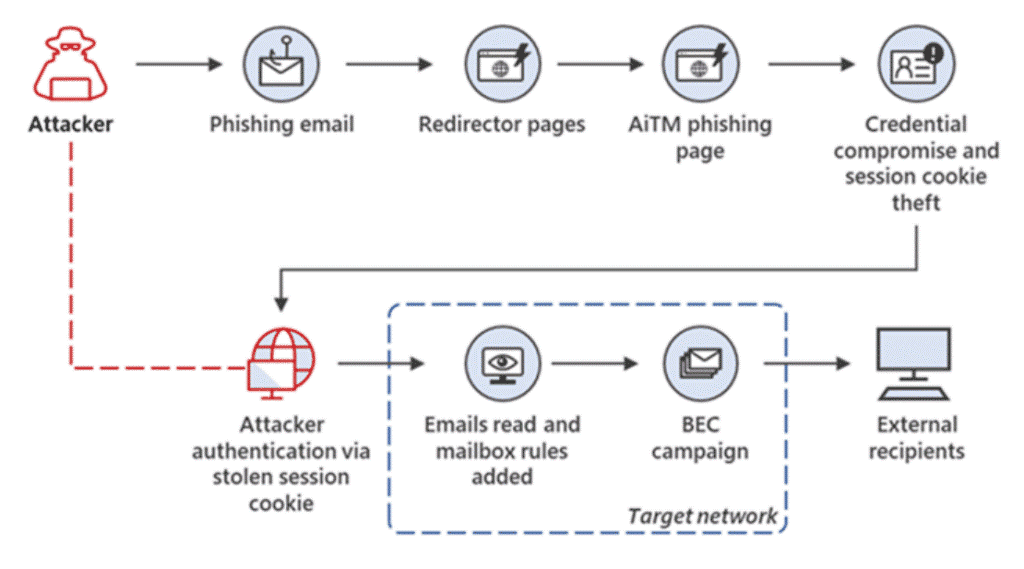

Lo más normal es que los atacantes utilicen una aplicación para darse acceso a Microsoft 365, que normalmente camuflan en un link dentro de un correo que envían a sus víctimas (phishing), y que en ciertas ocasiones, es complicado de detectar. Por tanto, la persona accede al enlace sin saber que eso dará paso al atacante para poder acceder a sus archivos en Microsoft 365.

En el caso de empresas, esto es un golpe fatal, que podría llegar a comprometer el negocio entero. Por ello, es muy importante contar con medidas de protección para que los ciberdelincuentes no puedan apropiarse de ningún archivo.

La solución para proteger tus archivos en la nube: Backup Office 365

Si los los atacantes secuestran todos los archivos que tienes en la nube, o si por un error humano dichos archivos son eliminados, disponer de un backup para una recuperación inmediata de los datos es esencial.

El backup se sitúa en un servidor aparte, de manera que la seguridad de los archivos está garantizada, dado que el ransomware solo se produciría en ataques a Microsoft 365.

Con Backup Office 365, puedes elegir de qué archivos hacer copia de seguridad y cuándo hacerla, además de la posibilidad de disponer de ella en todo momento para cuando fuera necesaria.

Además de esto, la seguridad es mucho mayor, dado que garantiza un cifrado de seguridad para poner una barrera más entre los archivos y los atacantes.

De esta manera, tu empresa estará a salvo de los intentos de secuestro de archivos.

Esta es una solución muy asequible y fácil de implantar, que previene la pérdida de datos y aumenta la seguridad de la que dispones.

Si estás interesado en Backup Office 365, puedes solicitarnos más información a continuación.

Contacta con nosotros. Somos tu mejor aliado.

Ofrecemos soluciones personalizadas y un servicio de asistencia incomparable.También te ayudamos a sacar todo el partido a tus productos, formaremos a tus empleados y te daremos el asesoramiento que necesitas.