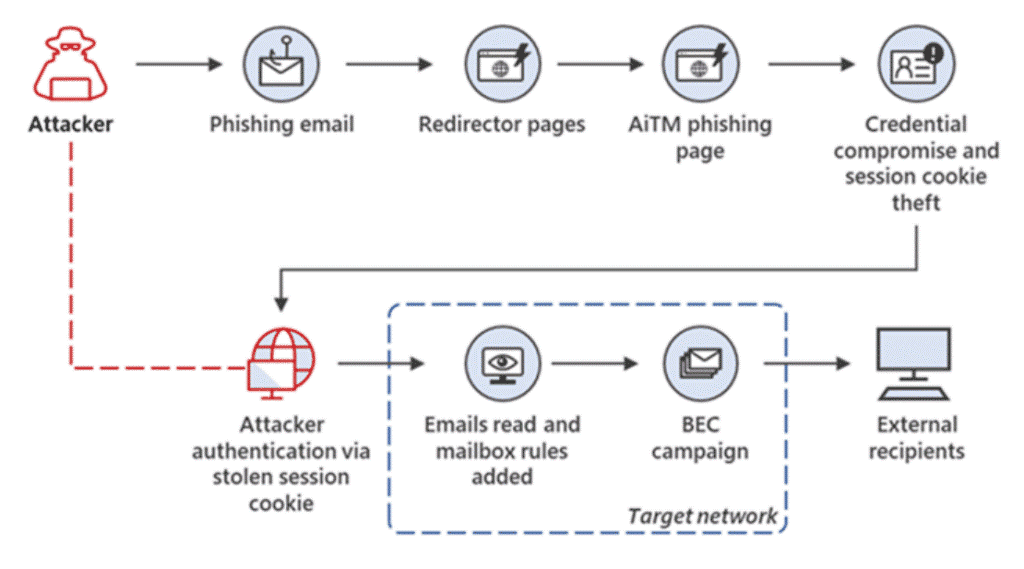

Microsoft anunció el martes 19/07 los efectos de una campaña de phishing a gran escala. Desde Septiembre de 2021, el ataque se dirigió a más de 10.000 organizaciones, utilizando phishing en el proceso de autenticación de Office 365. La técnica de phishing utilizada fue “Adversary-in-the-middle” (AiTM), redirigiendo a los destinatarios de un correo a páginas falsas. Una vez capturadas las credenciales, también realizaron fraudes de pago utilizando otra técnica llamada “email thread hijacking”.

CONTENIDOS

AiTM como técnica de phishing

El secuestro del correo para realizar fraudes financieros

¿Cómo protegerse de esta técnica de phishing?

En primer lugar, los atacantes robaron mediante phishing las credenciales de los usuarios de Office 365, incluso -y esto es lo preocupante- en cuentas aseguradas con autenticación de múltiples factores (MFA). Después, los atacantes usaron esas credenciales robadas y accedieron a los buzones de los usuarios afectados, llevando a cabo “espionaje” sobre el contenido del correo electrónico de los usuarios.

AiTM como técnica de phishing

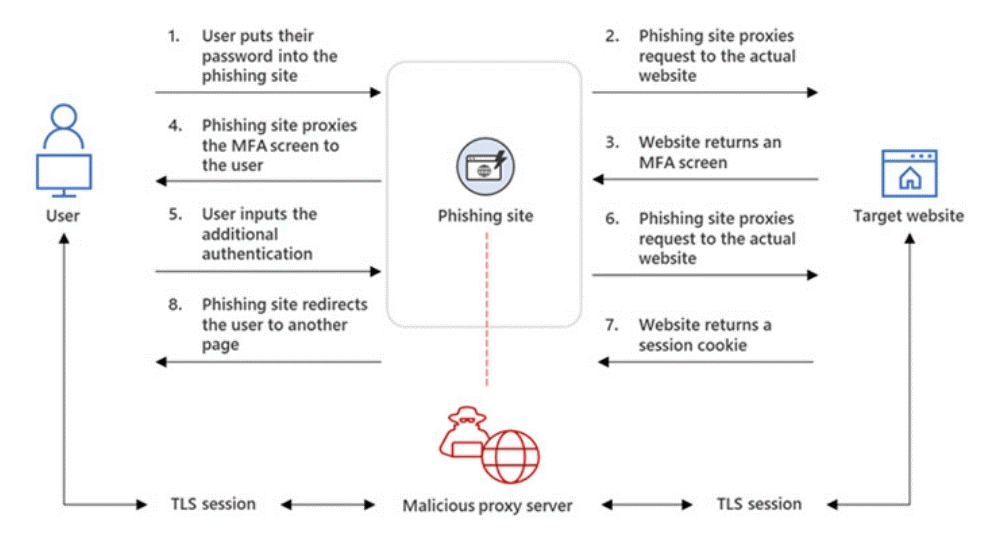

La técnica utilizada por los atacantes fue “Adversary-in-the-middle” (AiTM, por sus siglas en inglés). Esta técnica consiste en interponer un proxy entre el usuario y el sitio web objetivo para que los destinatarios de un correo electrónico sean redirigidos a páginas similares, pero falsas, pensadas para capturar credenciales e información de la autenticación de múltiples factores (MFA)

Fuente: https://www.microsoft.com

La página suplantada en el caso de esta campaña de phishing fue la de autenticación en línea de Office. La página de phishing tiene dos sesiones diferentes de seguridad (TLS): una con el sitio web real al que el usuario quiere acceder y otra falsa para el usuario, que persigue captar sus credenciales. El sitio de phishing generado con esta técnica es visualmente idéntico al original, excepto por la URL. Esto implica que la pagina de phishing es en la práctica un agente AitM, que intercepta el proceso de autenticación y extrayendo los datos clave de las peticiones que el usuario hace mediante HTTP. Por una parte, obtienen las contraseñas, por otra, las cookies de sesión. Las cookie de sesión permite al servidor real identificar al usuario, evitando que tenga que introducir de nuevo sus credenciales. Pero, si el atacante se hace con ellas, elude el proceso de autenticación.

Esta técnica de AitM se puede realizar mediante kits de phishing de código abierto como Evilginx2, Modlishka y Muraena. En este caso, según Microsoft, se utilizó Evilginx2.

Fuente: https://www.microsoft.com

El secuestro del correo para realizar fraudes financieros

La segunda parte de la actividad de los hackers fue el uso fraudulento de las credenciales obtenidas. Una vez realizado el ataque, los atacantes hicieron uso del acceso al buzón de correo para realizar fraudes de pago, mediante una técnica llamada “email thread hijacking”. MEdiante esta técnica el atacante “secuestra” un hilo de correo de la cuenta de la cual tiene las credenciales, enviando una respuesta a dicho hilo para conseguir que un objetivo para transfiera pagos a cuentas propiedad del atacante mediante facturas falsas, entre otros sistemas.

El atacante, para no ser percibido por el propietario de la cuenta secuestrada, establece una regla de correo para que todos los correos enviados fraudulentamente sean archivados o eliminados de su buzón de correo, sin que se de cuenta de nada.

¿Cómo protegerse de esta técnica de phishing?

Para protegerse de este tipo de ataques Microsoft recomienda a las organizaciones:

- Implementar otras políticas de acceso condicional, utilizando señales como la IP, la pertenencia a un grupo o el estatus del dispositivos.

- Utilizar técnicas avanzadas anti-phishing, como navegadores que identifiquen y bloqueen sitios web potencialmente maliciosos.

- Monitorización continua del tráfico para detectar anomalías dentro de indicadores como la localización, el país, el proveedor de internet, o los servicios anónimos. La monitorización también detecta actividades anómalas dentro del correo, como la creación de reglas sospechosas, o los envíos de cantidades inusuales de correo.