La amenaza ransomware: el secuestro de tu ordenador por los ciberdelincuentes

Hoy en día, al navegar por internet a través de nuestros ordenadores, nos enfrentamos a muchos riesgos. Tenemos que lidiar con amenazas en forma de virus -principalmente troyanos y gusanos-, spyware o ransomware, entre otros tipos de malware. Los ciberdelincuentes siempre están buscando nuevas formas de ganar dinero por medio de estos ataques y es importante proteger nuestros equipos y datos. En el post de hoy nos centraremos en conocer más a fondo una de las amenazas más frecuentes y peligrosas: la amenaza ransomware.

CONTENIDOS

¿Cómo puede infectarse un ordenador con un ransomware?

Tipos de amenaza ransomware

1. Scareware

2. Bloqueadores de pantalla

3. Ransomware de cifrado

4. Ransomware Mac

5. Amenazas ransomware para móviles

¿A quiénes atacan los ciberdelincuentes con el ransomware?

Qué hacer si hay infección con ransomware

Cómo protegerse de una amenaza ransomware

El ransomware o “secuestro de datos”, es un tipo de programa dañino que restringe el acceso a determinadas partes o a los archivos del sistema operativo infectado, exigiendo pagar un rescate económico a cambio de quitar la restricción. Por sus características tiene otras denominaciones alternativas en español como “programa de secuestro”, “secuestrador” o “programa de chantaje”. En sus primeros tiempos el pago del rescate se exigía por medio de cuentas bancarias en países opacos, pero en la actualidad se suele pedir en el rescate en monedas virtuales no rastreables.

Las amenazas ransomware son muy frecuentes desde mediados de la década del 2010. La empresa McAfee señaló ya en el 2013, que solo en el primer trimestre se habían detectado más de 250.000 tipos de ransomware únicos.

¿Cómo puede infectarse un ordenador con un ransomware?

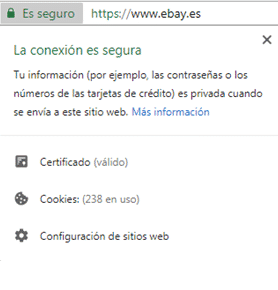

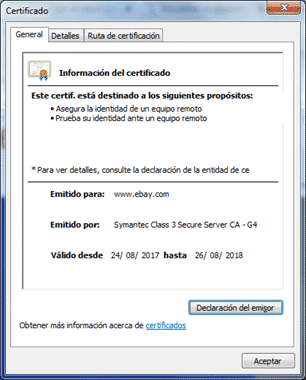

El ransomware puede infectar un ordenador de varias formas. Actualmente uno de los métodos más habituales es el envío de un spam malicioso o malspam. Se trata de mensajes no solicitados, que se utilizan para enviar un malware por correo electrónico. El mensaje de correo electrónico puede incluir algún archivo trampa, como un PDF o un documento Word. También puede tener algún enlace a sitios web maliciosos.

El malspam trata de engañar a la gente con el fin de que abran los archivos adjuntos o haga clic en vínculos que parecen legítimos, aparentando que proceden de una institución de confianza o de un amigo. En EEUU, algunos ciberdelincuentes han utilizado ataques de ransomware, para presentarse como el FBI, asustar a los usuarios y obligarles a pagar una suma de dinero por desbloquear los archivos.

Otro método de infección habitual es la publicidad maliciosa. Esta consiste en el uso de publicidad online para distribuir un malware con muy poca o ninguna intervención por parte del usuario. Mientras se navega por una web, incluso por sitios legítimos, el usuario puede ser conducido a servidores delictivos sin necesidad de hacer clic en un anuncio.

Estos servidores clasifican los detalles de los ordenadores de las víctimas y sus ubicaciones para, a continuación, seleccionar el malware más adecuado y enviárselo. La publicidad maliciosa usa a menudo un “iframe infectado” o elemento invisible en una página web para hacer su trabajo. El “iframe” redirige a la página de aterrizaje de un “exploit” y el código malicioso ataca el sistema desde esta mediante un “kit de exploits”. Todo esto sucede sin el conocimiento del usuario, por lo que a menudo se le conoce como un ataque “drive-by-download” (por descarga oculta).

Tipos de amenaza ransomware

Hay tres tipos principales de ransomware, cuya gravedad va desde “algo molesto” a “súper-peligroso”, a los que añadiremos la variante para Mac y para móvil. Son los siguientes:

1. Scareware

El scareware no resulta tan temible a pesar de su nombre. Incluye programas de seguridad falsos y ofertas falsas de soporte técnico. Se puede recibir un mensaje emergente informando que se ha detectado un malware y que la única forma de librarse de él es pagar. Si no se realiza el pago, continuará siendo bombardeado con mensajes emergentes, pero básicamente los archivos están a salvo.

Un programa de software legitimo de seguridad informática nunca se dirigiría a los clientes en esos términos. Además, si no se tiene instalado un programa de esa compañía en el ordenador, esta no tiene por qué estar supervisándole para detectar una infección por ransomware. Así que solo ese aviso es ya un motivo para sospechar.

2. Bloqueadores de pantalla

Con este tipo de ransomware nuestro estado de alerta debería pasar a un color naranja. Si un ransomware bloquea la pantalla de su ordenador, le impedirá por completo el uso de su PC. Al encender el ordenador suele aparecer una ventana que ocupa toda la pantalla, a menudo acompañada con un emblema de aspecto oficial, que le indica que se han detectado actividades ilegales en su ordenador y que deberá pagar una multa.

3. Ransomware de cifrado

El peor de todos. Este es el que secuestra los archivos del ordenador y los cifra, exigiendo un pago para volver a descifrarlos y devolverlos tal y como estaban. La razón por la que este tipo de ransomware es tan peligroso es porque una vez que los ciberdelincuentes se han apoderado de los archivos, no hay ningún software de seguridad ni de restauración del sistema, capaz de devolverlos. A menos que se pague el rescate, podemos despedirnos de los archivos. E incluso pagando el rescate, no existe ninguna garantía de que los ciberdelincuentes nos devuelvan los archivos.

4. Ransomware Mac

Los creadores de malware para Mac publicaron su primer ransomware en el 2016. Llamado KeRanger, el virus infectaba una aplicación denominada “Transmission” que, cuando se iniciaba, copiaba archivos maliciosos que permanecían ejecutándose disimuladamente en segundo plano hasta que surgían y cifraban los equipos. Más tarde, Apple publicó una actualización de su programa “Animalware integrado XProject”, que se dedicó a impedir este tipo de infección en los ordenadores.

5. Amenazas ransomware para móviles

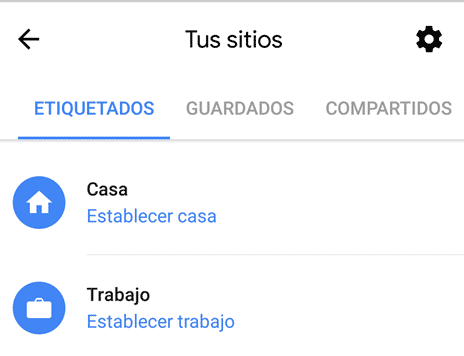

No fue hasta el 2014 que el ransomware empezó a verse a gran escala en los dispositivos móviles. Normalmente en el ransomware para móviles, aparece un mensaje indicando que el dispositivo móvil ha sido bloqueado debido a algún tipo de actividad ilegal. El mensaje dice que se desbloqueará el teléfono una vez que se pague una tasa.

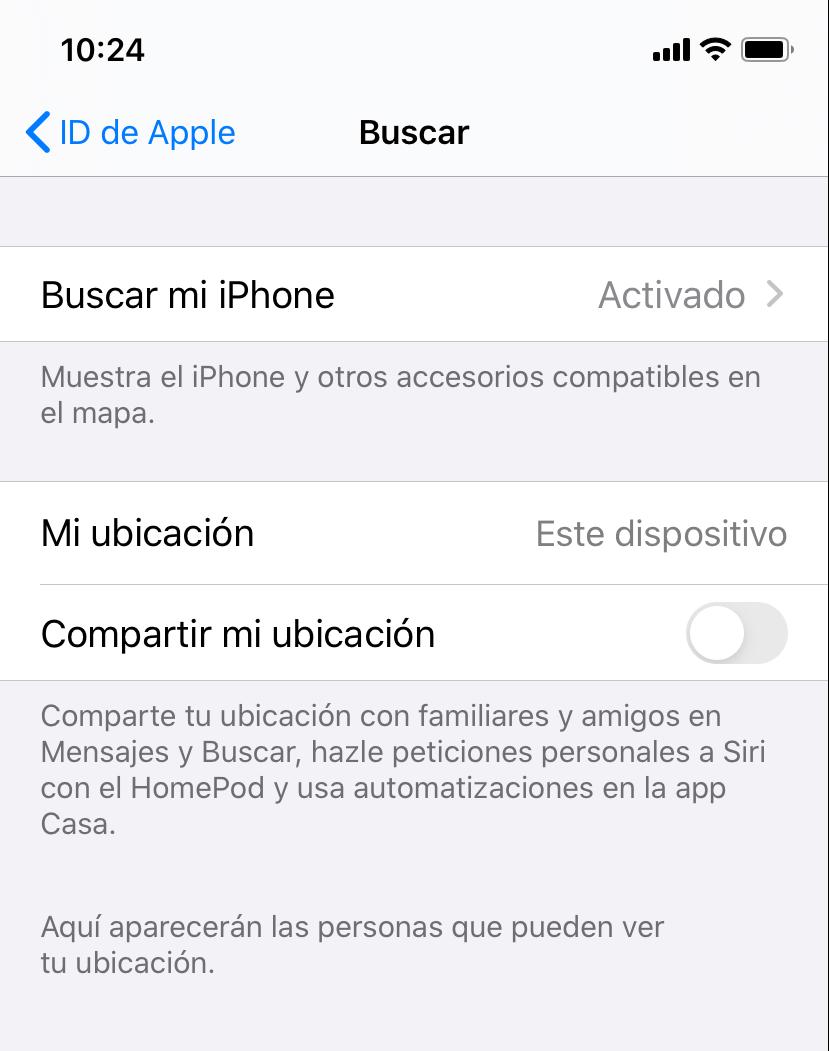

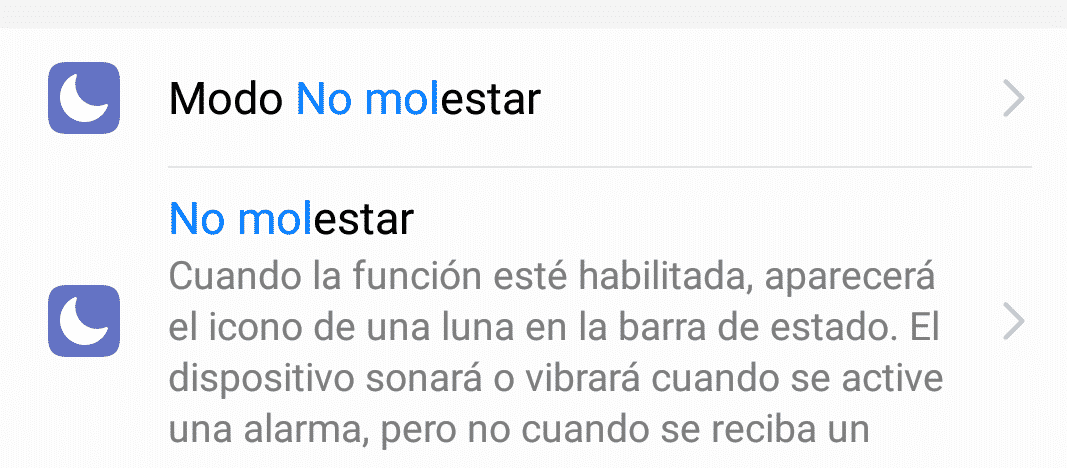

A menudo el ransomware para móviles se introduce a través de una aplicación maliciosa y requiere arrancar el teléfono en modo seguro y eliminar la aplicación infectada, para poder recuperar el acceso al dispositivo móvil.

¿A quiénes atacan los ciberdelincuentes con el ransomware?

Al principio, cuando se introdujo, las primeras víctimas del ransomware fueron particulares, es decir, personas normales y corrientes. Sin embargo, los ciberdelincuentes pronto se dieron cuenta del potencial que tenían las empresas. El ransomware tuvo tanto éxito en su ataque a las empresas, que llegaron a detener la producción, provocar pérdidas de datos y de beneficios en algunas de ellas. En el año 2017, por ejemplo, un 35% de pequeñas y medianas empresas de todo el mundo ya habían experimentado un ataque con ransomware.

Geográficamente hablando, las amenazas ransomware se centran todavía en los mercados occidentales, siendo Europa, USA y Canadá las tres zonas más afectadas. Los ciberdelincuentes van detrás del dinero, por lo que suelen buscar zonas con un alto porcentaje en el uso del PC y una cierta riqueza.

Qué hacer si hay infección con ransomware

La regla número uno, si se da cuenta de que su ordenador se ha infectado con una amenaza ransomware, es no pagar nunca el rescate. Solo conseguiría animar a los ciberdelincuentes a lanzar ataques adicionales contra usted o contra otras personas.

Algunos ransomware tienen desencriptadores para recuperar los archivos, pero a veces el ransomware usa algoritmos de cifrado avanzados y sofisticados, y por lo tanto no es tan sencillo. Lo mejor que se puede hacer es solicitar, antes de intentar nada, el consejo de un especialista en seguridad/IT, como los profesionales de Extra Software, que podrá recomendarle cuál es la forma más adecuada de actuar según las circunstancias.

Cómo protegerse de una amenaza ransomware

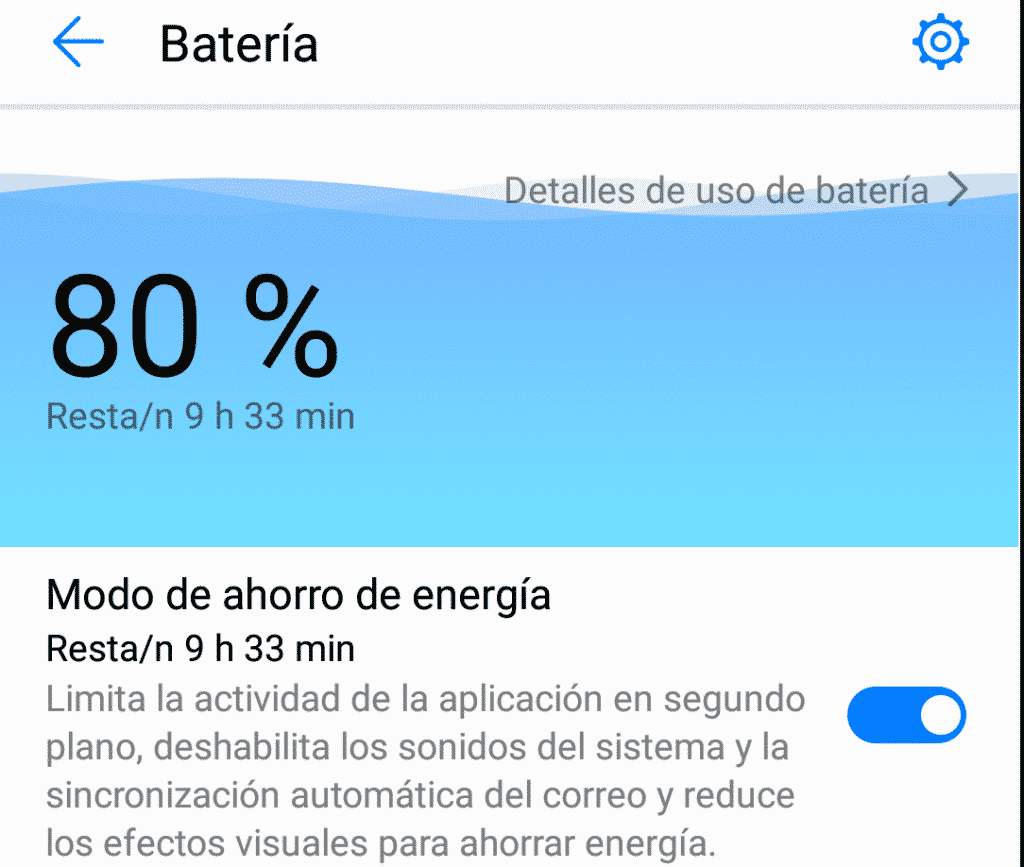

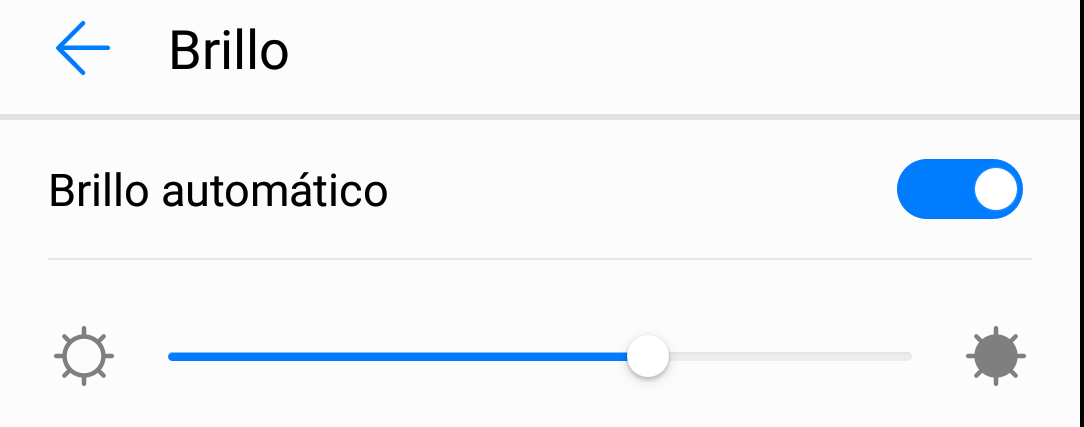

Si observa que su sistema se ralentiza sin ningún motivo aparente, puede que este sufriendo el ataque de un malware. Apáguelo y desconéctelo de Internet. Si, una vez que arranque, el malware permaneciera activo el virus, no podrá enviar ni recibir instrucciones, al estar desconectado de Internet. En ese momento hay que ejecutar un análisis completo con un software de ciberseguridad.

Los expertos en seguridad están de acuerdo en que la mejor forma de protegerse frente a una amenaza ransomware, es evitar la infección. El primer paso, es invertir en un excelente EDR ( Endpoint Detection Response), que posea protección en tiempo real y vaya más allá de un simple antivirus. A continuación, es preciso crear copias de seguridad de los datos regularmente.

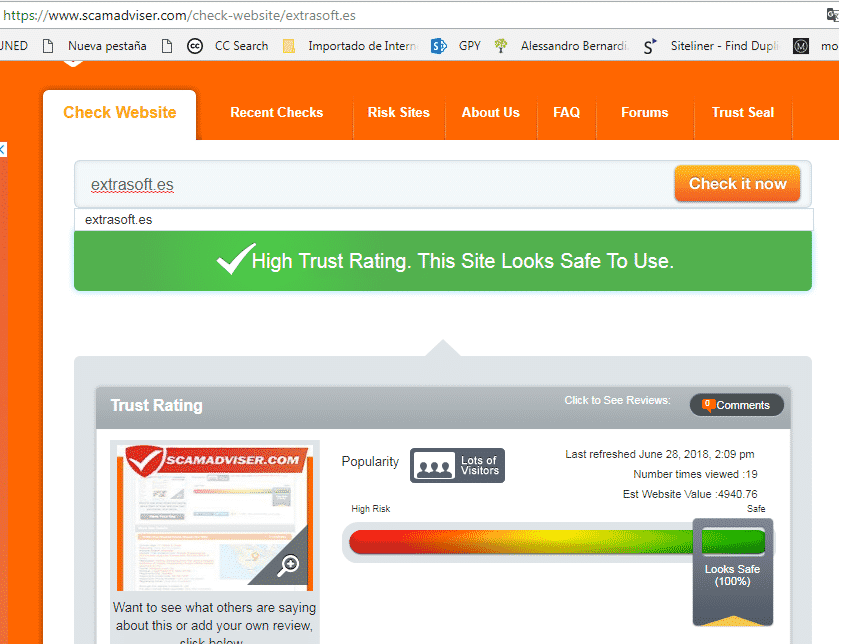

Nuestra recomendación, desde Extra Software, es emplear un almacenamiento en nube que incluya cifrado de alto nivel y autenticación multifactor. Después, hay que asegurarse que los sistemas y el software estén siempre bien actualizados. Por último, es necesario estar siempre bien informado. Lo cual puede significar recibir formación y proporcionársela a sus empleados, si se es propietario de una empresa. Y sobre todo, utilizar el sentido común. Si algo parece sospechoso, probablemente lo sea.

En Extra Software estaremos encantados de asesorarte en todas tus preguntas y necesidades de ciberseguridad empresarial. Puedes consultar nuestras soluciones de ciberseguridad en el siguiente enlace: